WLAN - Wireless Local Area Network

- Technische Grundlagen

1.1 Allgemeines Als Wireless LAN (WLAN) bezeichnet man ein lokales Funknetzwerk, das meistens nach dem Standard IEEE802.11 (von HiperLAN spricht heute niemand mehr) ausgelegt ist. F√ľr ein Heimnetzwerk ist WLAN besonders interessant, da bei der Einrichtung des Netzwerkes keine Kabel verlegt werden m√ľssen. Die erste Spezifikation f√ľr WLAN nach IEEE802.11 wurden 1997 ver√∂ffentlicht. Seitdem sind mehrere Erweiterungen erfolgt. F√ľr die meisten Anwendungen haben sich Ger√§te des Standards IEEE 802.11g oder 802.11n durchgesetzt.

1.2. Frequenzen Die f√ľr WLAN verwendeten Frequenzb√§nder d√ľrfen lizenzfrei benutzt werden. Es sind zwei Frequenzbereiche freigegeben: 2,4GHz bis 2,4835 GHz (im sog. ISM-Band = Industry, Science and Medical Band) und 5,15 GHz bis 5,725 MHz. Beide Frequenzbereiche haben Vor- und Nachteile.

1.3. Modulationsverfahren - 1.3.1. FHSS (Frequency Hopping Spread Spectrum) Das FHSS (Bandbreitenspreizung durch Frequenzsprung) ist ein Verfahren zur Funk√ľbertragung bei dem die Tr√§gerfrequenz des Senders mit hoher Geschwindigkeit zwischen vielen Kan√§len hin und her springt. Die Umschaltreihenfolge wird durch eine Pseudozufallszahlen-Sequenz bestimmt, die Sender und Empf√§nger bekannt sein m√ľssen.

- 1.3.2. DSSS (Direct Sequence Spread Spectrum) DSSS moduliert (√ľberlagert) die Daten mit einem Spreizungscode (Chipping-Sequenz) und √ľbertr√§gt das Ergebnis auf nur einer Tr√§gerfrequenz im ISM-Band.

- 1.3.3. OFDM (Orthogonal Frequency Division Multiplex) Beim WLAN eingesetzten Mehrtr√§gerverfahren OFDM werden, wie der Name es sagt, statt einem einzelnen Tr√§ger, mehrere Dutzend Tr√§ger gleichzeitig moduliert. Hierzu werden zeitlich aufeinander folgende Daten in Streams mit niedriger Datenrate auf eine gro√üe Anzahl von Tr√§gern verteilt. Das Verteilungsmuster soll dazu f√ľhren, die Auswirkungen auch von zeitlich l√§nger anhaltenden St√∂rungen einzelner oder auch einer Gruppe benachbarter Tr√§ger so auf den seriellen Datenstrom im Empf√§nger zu verteilen, dass eine Korrektur m√∂glichst bereits durch einen bitweise arbeitenden internen Fehlerschutz erreicht werden kann. F√ľr die Modulation der einzelnen Tr√§ger kann, abh√§ngig von der Verbindungsqualit√§t, CCK (Complementary Code Keying), QPSK (Quadrature Phase Shift Keying), 16-QAM (Quadrature Amplitude Modulation) oder 64-QAM verwendet werden.

- 1.4. Protokolle

- 1.4.1. Definition der IEEE80.11x-Standards Die IEEE802.11x-Standards definieren vor allem die Bit√ľbertragungsschicht (Physical Layer) und die Verbindungs-/ Sicherungsschicht (Data Link Layer), also die untersten zwei Schichten des OSI-Referenzmodells. In der Funktionsweise wird die Verbindungsschicht in zwei unterschiedlich Bereiche aufgeteilt. Die Zugriffssteuerung wird durch das Media Access Control (MAC) realisiert. Funktionell unterteilt sich die Verbindungsschicht in zwei weitere Bereiche. Das Logical Link Control (LLC), welches bei allen IEEE802.11-Standards √§hnlich ist, √ľbernimmt die logische Steuerung. Hieraus ergeben sich die Protokolle der h√∂heren Schichten, dem Zugriffsmechanismus (CSMA/CA) und des physikalischen Layers. Auf diese Weise k√∂nnen Protokolle der h√∂heren Schichten unabh√§ngig vom Zugriffsmechanismus und der physikalischen Definition auf die Kommunikationsdienste zugreifen.

- 1.4.2. Zugriffssteuerung mit CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance) WLAN-Ger√§te sind, weil sie nicht gleichzeitig auf einer Frequenz senden und empfangen k√∂nnen, nicht vollduplexf√§hig. Das bedeutet, dass das Medium nicht w√§hrend des Sendens √ľberwacht werden kann. Eine Collision-Detection (mit CSMA/CD) wie beim Ethernet ist deswegen nicht m√∂glich. Der Standard IEEE802.11 setzt als √úbertragungsverfahren das Protokoll CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance) ein. CSMA/CA soll Collisions von Datenpaketen unterschiedlicher Quellen vermeiden. Eine solche Situation tritt beispielsweise ein, wenn zwei mobile Ger√§te einen gemeinsamen Access-Point zwar erreichen, sich aber gegenseitig nicht empfangen k√∂nnen. Das Grundprinzip dieses Protokolls ist, dass ein Sender zuerst ins Medium hineinhorcht und √ľberpr√ľft ob es frei ist. Ist dies der Fall, schickt er eine Anfrage an die gew√ľnschte Station ob er senden darf (RTS = Request To Send). Das RTS-Paket ist gleichzeitig eine Aufforderung an alle weiteren WLAN-Stationen im Netz, f√ľr die Zeit der √úbertragung nicht zu senden. Ist die gew√ľnschte Station frei, schickt diese eine Best√§tigung (CTS = Clear To Send) zur√ľck. Nach dem Erhalt des CTS kann der Sender das Datenpaket losschicken. Trifft innerhalb einer von einem Zufallsgenerator gew√§hlten Zeit kein CTS beim Sender ein, horcht dieser wieder ins Medium und schickt ein weiteren RTS. Dieses wiederholt sich bis die gew√ľnschte Station frei ist und ein CTS sendet.

- 1.5. Die wichtigen IEEE802.11-Standards

- 1.5.1. IEEE802.11a/h IEEE802.11a wurde im September 1999 ratifiziert. Erste Produkte kamen jedoch erst 2001 auf den Markt. Mit der Erweiterung IEEE802.11h wurde der Standard im Jahr 2003 f√ľr den Betrieb in Europa harmonisiert. Der Standard sieht Bitraten bis zu 54 MBit/s im 5 GHz-Band vor. Die maximale Sendeleistung ist frequenzabh√§ngig auf 30-1000mW begrenzt. Die Erweiterung 11h setzt die F√§higkeiten DFS (Dynamic Frequency Selection = Dynamisches Frequenzwahlverfahren) und TPC (Transmission Power Control= √úbertragungssendeleistungs-Steuerung) voraus, um andere Dienste im 5-GHz-Band wie medizinische Ger√§te, Radarsysteme und Satelliten- und Ortungsfunk nicht zu

- 1.5.2. IEEE802.11g Der im Juli 2003 verabschiedete Standard IEEE802.11g ist zur Zeit wohl am weitesten verbreitete Standard. Durch die Verwendung von OFDM (Orthogonal Frequency Division Multiplexing, wie bei 802.11a/h) kann die Brutto-Datenrate auf bis zu 54Mb/s, bei einigen propriet√§ren Verfahren sogar auf das doppelte, steigen. Damit sind Multimedia-Anwendungen, die hohe Dauerdatenraten erfordern, wie z.B. Videostreaming, unter g√ľnstigen Bedingungen m√∂glich. Bei schlechten √úbertragungsbedingungen oder bei der Kommunikation mit IEEE802.11b-Ger√§ten wird statt OFDM als Modulation das langsamere, aber robustere (HR)DSSS (High Rate Direct Sequence Spread Spectrum) verwendet. Somit sind IEEE802.11g-Ger√§te auch abw√§rtskompatibel zur IEEE802.11b.

- 1.5.3. IEEE802.11n IEEE802.11n vereinigt die Standards IEEE802.11a, h, und g. Endg√ľltig wurde die 11n im September 2009 ratifiziert. Neben der Verwendung beider Frequenzb√§nder ist auch eine Kanalb√ľndelung vorgesehen. Die dadurch erreichte Erh√∂hung der √úbertragungsbandbreite von 20 auf 40 MHz erlaubt die Verwendung von bis zu vier parallelen Datenstreams. Auf mehrere Antennen mit Richtwirkung verteilt, verhilft dies zu einem besserem Durchsatz und erlaubt selbst das ruckelfreie Streaming von Videodaten (auch Video-DVDs und HDTV) durch mehrere W√§nde. Dank dieser " Multiple Input, Multiple Output"-Technik (MIMO) lassen sich die Bitraten auf bis zu (theoretisch) 600 MBit/s brutto steigern. Dadurch sollen von bestehenden WLAN-Techniken erreichte Datenraten √ľber gr√∂√üere Distanzen erreicht oder aber auf gleicher Distanz eine h√∂here Datenrate als bisher erm√∂glicht werden.

- 1.5.4. Wichtige Ergänzungen zur IEEE802.11 Zwei wichtige Ergänzungen zur IEEE802.11 konnten die Funktion und Sicherheit von WLAN entscheidend verbessern.

- WLAN in der praktischen Anwendung

- 2.1.Topologien von WLAN-Netzen Ein WLAN kann in zwei Modi betrieben werden: Dem Ad-Hoc-Modus und dem Infrastruktur- Modus. Die Reichweiten der Funkzellen können mit Repeatern oder Wireless Bridge erhöht werden.

- 2.1.1. Ad-Hoc-Modus

- 2.1.2. Infrastruktur- Modus

- 2.1.3. Roaming

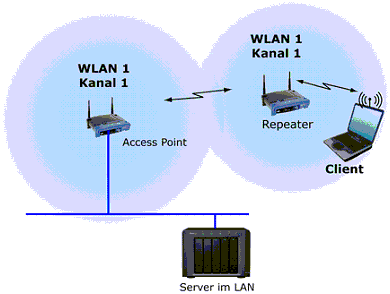

- 2.1.4. Wireless Repeater

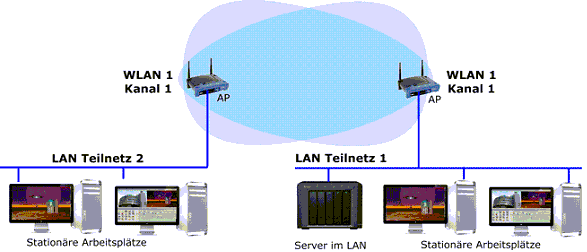

- 2.1.5.Wireless Bridge Um zwei Netzwerkteile, z.B. in zwei Geb√§uden √ľber eine √∂ffentliche Stra√üe hinweg, √ľber eine Funkstrecke miteinander koppeln zu k√∂nnen, werden zwei Bridge-Mode unterst√ľtzende Access-Points ben√∂tigt. Zwischen diesen beiden WLAN-Zentralen wird eine dedizierte Verbindung hergestellt. Dies bedeutet, dass alle Anmeldeversuche anderer WLAN-Ger√§te verweigert werden, so dass die gesamte Bandbreite nur f√ľr die Bridge-Funktion zur Verf√ľgung steht. Zur Reichweitenerh√∂hung k√∂nnen zus√§tzlich Richtantennen verwendet werden.

- Sicherheit von Funknetzen

- 3.1. WEP Die WEP-Verschl√ľsselung (Wired Equivalent Privacy = Verdrahteten (Systemen) entsprechende Privatsph√§re) soll die Kommunikation innerhalb eines WLANs vor Lauschangriffen sch√ľtzen. Damit Access-Point und Notebook miteinander Daten ver- und entschl√ľsseln k√∂nnen, benutzen sie einen identischen Code. Das Verschl√ľsselungssystem kodiert Datenpakete mit 128 Bit. Die Kodierung dient als Zugangskontrolle: Einem Notebook wird der Zugriff auf einen AP verweigert, wenn die Schl√ľssel der beiden Komponenten nicht √ľbereinstimmen. Inzwischen ist allein durch das Erlauschen des Datenverkehrs ein passiver Angriff auf WEP mit handels√ľbliche Hardware und frei erh√§ltlicher Software gelungen. Er beruht auf der Tatsache, dass WEP einen berechneten und nicht einen zuf√§lligen Initialisierungsvektor im Klartext √ľbertr√§gt. So kann aus den erlauschten Daten der bei WEP verwendeten Schl√ľssel rekonstruiert werden. Nachgewiesenerma√üen dauert das Berechnen eines WEP-Schl√ľssels mit einem normalen PC oder Laptop nur wenige Minuten.

- 3.2. WiFi Protected Access" (WPA) Nachdem sich WEP als unsicher erwiesen hatte, wurde eine Teilmenge des Sicherheitsstandards IEEE 802.11i, der noch in Arbeit war, vorweggenommen und als WPA eingef√ľhrt. WPA enth√§lt die Architektur von WEP, bringt jedoch zus√§tzlichen Schutz durch dynamische Schl√ľssel, die auf dem Temporal Key Integrity Protocol (TKIP) basieren, und bietet zur Authentifizierung von Teilnehmern Pre-Shared Keys (PSK) oder Extensible Authentication Protocol (EAP) an. Der PSK muss allen Teilnehmern des LAN bekannt sein, da mit seiner Hilfe der Sitzungsschl√ľssel generiert wird. PSK eignet sich besonders f√ľr kleine Firmen oder daheim.

- 3.4. GRUNDLEGENE SICHERHEITSMASSNAHMEN IM WLAN Weitere Hinweise f√ľr ein sicheres WLAN finden Sie in der folgenden, zusammenfassenden Textbox.

| Standard | Frequenz - Bereich | Anzahl Kanäle | Max. Kanäle | Bandbreite/ Kanal | Modulation | theor. Datenrate | prakt. Datenrate | Reichweite | Bemerkung |

|---|---|---|---|---|---|---|---|---|---|

| 802.11 | 2,4 GHz | 13 | 3 | 20 MHz | DSSS | 2 Mb/s | 1 Mb/s | 20-100m | |

| 802.11a | 5 GHz | 19 | 19 | 20 MHz | OFDM | 54 Mb/s | 22 Mb/s | 35-120m | nur Indoor, reduzierte Sendeleistung |

| 802.11b | 2,4 GHz | 13 | 3 | 20 MHz | DSSS | 11 Mb/s | 2,5-5 Mb/s | 35-150m | auch Outdoor, Richtantennen möglich |

| 802.11g | 2,4 GHz | 13 | 3 | 20 MHz | OFDM/DSSS | 54 Mb/s | 2,5-22 Mb/s | 35-150m | kompatibel zu 802.11b |

| 802.11h | 5 GHz | 19 | 19 | 20 MHz | OFDM | 54 Mb/s | 22 Mb/s | 20-100m | Erg√§nzung zu 802.11a f√ľr EU |

| 802.11n | 2,4 GHz | 13 | 3 | 20 MHz | OFDM mit MIMO | 72,2 Mb/s p. Stream | 100-130 Mb/s | 70-250m | max. 4 MIMO-streams = max. 600 Mb/s |

| 5 GHz | 19 | 19 | 40 MHz | 150 Mb/s p. Stream |

| Kanal | Frequenz (GHz) | Länder | ||

|---|---|---|---|---|

| Europa | USA | Japan | ||

| 1 | 2,412 | • | • | • |

| 2 | 2,417 | • | • | • |

| 3 | 2,422 | • | • | • |

| 4 | 2,427 | • | • | • |

| 5 | 2,432 | • | • | • |

| 6 | 2,437 | • | • | • |

| 7 | 2,442 | • | • | • |

| 8 | 2,447 | • | • | • |

| 9 | 2,452 | • | • | • |

| 10 | 2,457 | • | • | • |

| 11 | 2,462 | • | • | • |

| 12 | 2,467 | • | • | |

| 13 | 2,472 | • | • | |

| 14 | 2,484 | • | ||

| 36 | 5,18 | • | • | • |

| 40 | 5,2 | • | • | • |

| 44 | 5,22 | • | • | |

| 48 | 5,24 | • | • | |

| 52 | 5,26 | • | • | |

| 56 | 5,28 | • | • | |

| 60 | 5,3 | • | • | |

| 64 | 5,32 | • | • | |

| 100 | 5,5 | • | ||

| 104 | 5,52 | • | ||

| 108 | 5,54 | • | ||

| 112 | 5,56 | • | ||

| 116 | 5,58 | • | ||

| 120 | 5,6 | • | ||

| 124 | 5,62 | • | ||

| 128 | 5,64 | • | ||

| 132 | 5,66 | • | ||

| 136 | 5,68 | • | ||

| 140 | 5,7 | • | ||

| 147 | 5,735 | • | ||

| 151 | 5,755 | • | ||

| 155 | 5,775 | • | ||

| 167 | 5,835 | • | ||

2,4 GHz + 5 GHz WLAN-Bereich

Der f√ľr WLAN zugelassene 2,4 GHz-Bereich ist mit 83 MHz relativ klein. Dieser Frequenzbereich ist in 14 Kan√§le (in Europa nur 13, siehe Abb. 2) mit einem Tr√§gerabstand von jeweils 5 MHz aufgeteilt. Mit konventioneller Funktechnik ist die in diesem Kanalraster zur Verf√ľgung stehende Kanalbandbreite viel zu gering um h√∂here Datenraten zu erzielen. Bei Belegung von benachbarten Kan√§len mit hohen Signalpegeln sind zudem gegenseitige St√∂rungen sehr wahrscheinlich.

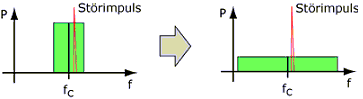

Um hohe Signalpegel zu vermeiden, aber trotzdem eine sichere Verbindung zwischen Sender und Empf√§nger aufzubauen, bietet sich die Bandbreiten- (oder auch Frequenz-) Spreizung an. Statt mit hohen Signalpegeln und geringer Bandbreite wird hierbei ein niedriger Pegel, aber eine gro√üe Bandbreite verwendet (Abb. 3). Beide Verfahren haben dabei die gleiche spektrale Energie (was an der identischen Fl√§che der Seitenb√§nder sichtbar wird), nur wird sie bei der Bandbreitenspreizung √ľber einen gr√∂√üeren Frequenzbereich verteilt. Abbildung 3 zeigt auch auf, dass gespreizte Signale gegen√ľber St√∂rstrahlung wesentlich unempfindlicher sind, weil ein wesentlich kleinerer Anteil des √úbertragungsspektrum beeinflusst wird.

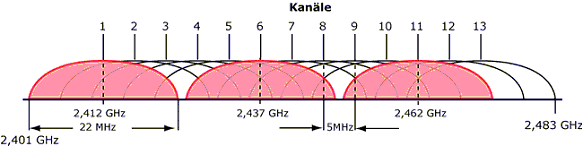

Der Einsatz von Bandbreitenspreizung beim WLAN im 2,4 GHz-Bereich f√ľhrt zu einer Signalbandbreite von 22 MHz pro Kommunikationskanal. Das gesamte Band kann also nur drei sich nicht √ľberlappende Kan√§le (1, 6 und 11), mit jeweils 25 MHz Tr√§gerabstand, belegt werden (Abb. 4). In dicht besiedelten Gebieten, wo mehrere WLAN-Netze aktiv sein k√∂nnen, kann dieses zu Problemen f√ľhren. Durch die Zunahme von privaten WLANs, DECT -Telefonen, Bluetooth ist das ISM-Band gelegentlich √ľberlastet. Abhilfe kann dann ein 2-Band-WLAN-Router schaffen. Diese haben die M√∂glichkeit, wenn das 2,4 GHz-Band belegt ist, auf des 5 GHz-Band umzuschalten.

Im 5 GHz-Bereich stehen in Europa 19 √ľberlappungsfreie Kan√§le mit jeweils 20 MHz Bandbreite zur Verf√ľgung. Die gegen√ľber dem ISM-Band h√∂here Anzahl von Kan√§len erlaubt den parallelen Betrieb von wesentlich mehr WLAN-Netzen, was in dicht besiedelten Gebieten von Vorteil ist.

Allerdings ist aufgrund der hohen Frequenz die Reichweite und die Durchdringungsfähigkeit der elektromagnetischen Wellen wesentlich geringer.

Mineralhaltige W√§nde (Ziegel, Stahlbeton) oder feuchtigkeitshaltige Materialien (Holz) k√∂nnen auch auf kurzer Entfernung die Funkwellen so stark d√§mpfen, dass eine vern√ľnftige Daten√ľbertragung nicht zustande kommt. Eine Erh√∂hung der Sendeleistung und der Einsatz im Freien ist nicht gestattet, da im 5 GHz-Frequenzbereich auch Radaranlagen und medizinische Ger√§te arbeiten. So m√ľssen Ger√§te nach IEEE803.11h nach dem Aufbau der Verbindung die erh√∂hte Sendeleistung wieder auf ein Minimum reduzieren.

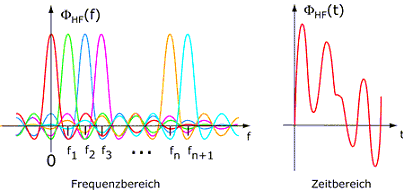

Da im WLAN frequenzselektive Störungen, z.B. durch Einstrahlungen benachbarter Sender oder Reflektionen auftreten können, eignen sich Multiträgerverfahren zur Modulation besonders gut um die Folgen solcher Störungen zu minimieren.

Senderseitig werden die Nutzdaten zuerst schmalbandig auf einen einzigen Tr√§ger aufmoduliert und dann mit einem Frequenzsynthesizer auf die Sendefrequenzen konvertiert. Die Gesamtbandbreite, die ein FHSS-Signals zur √úbertragung verwendet, ist viel h√∂her als bei der √úbertragung auf einem einzelnen Tr√§ger. Der Vorteil dieses Verfahrens liegt darin, dass aufgrund der Verteilung der Information auf die gro√üe Bandbreite schmalbandige St√∂rungen weniger wirksam werden k√∂nnen. Beim Slow Hopping werden vor jedem Frequenzsprung mehrere Bits √ľbertragen, beim Fast Hopping werden f√ľr jedes Bit mehrere Frequenzwechsel durchgef√ľhrt. FHSS wurde schon fr√ľh vom Milit√§r verwendet, um nicht abh√∂rbare und st√∂rsichere Funkverbindungen herzustellen.

FHSS wurde nur bei der ersten Spezifizierung der IEEE802.11 vorgesehen. Die im ISM- (2,4 GHz-) Band zur Verf√ľgung stehenden 83,5 MHz Bandbreite wurden in jeweils 1 MHz breite Kan√§le aufgeteilt. Von diesen 83 Kan√§len mussten mindestens 79 innerhalb einer halben Sekunde verwendet werden. Es mussten alle Kan√§le benutzt worden sein, ehe ein Kanal wiederverwendet werden durfte. Das Sprungmuster wurde √ľber das WLAN-Bakensignal (WLAN Beacon) spezifiziert.

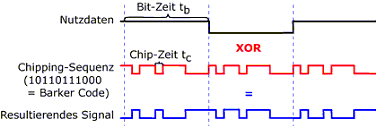

Abb. 7: Kodierung der Nutzdaten bei IEEE802.11b Bei Ger√§ten nach dem Standard IEEE802.11b wird bei den niedrigen Daten√ľbertragungsraten (1 und 2 MBit/s) ein 11-Bit Spreizungscode verwendet, der als " Barker-Code" bezeichnet wird. Der Nutzdatenstrom wird √ľber XOR mit dem Spreizungscode verkn√ľpft. Das resultierende Signal ist eine Folge von Datenobjekten, die als "Chips" (Sp√§ne) bezeichnet werden. Jedes Bit ist so mit dem 11 Bit Barker-Code kodiert. Gruppen von 11 Chips bilden ein Bit.

Bei den höheren Datenraten von 5,5 und 11 MBit/s werden statt dem feststehenden Barker-Code Sequenzen von 64 8-Bit-Codeworten verwendet (Complementary Code Keying (CCK)). Dieser erzeugt einen kompakteren Code, der eine noch höhere Störfestigkeit hat.

In Europa ist der ISM-Frequenzbereich f√ľr ein IEEE802.11b-WLAN, wie in Abb. 3 dargestellt, in 13 DS-Kan√§le ( Direct Sequence Channels) aufgeteilt. Jeder Kanal ist 22 MHz breit. Der Abstand der Tr√§ger ist jedoch nur 5 MHz. Dieses f√ľhrt zu einer √úberlappung benachbarter Kan√§le. √úberlappungsfrei sind nur die Kan√§le 1, 6 und 11, was bei der Einrichtung des WLANs zu ber√ľcksichtigen ist.Bei allen WLAN-Verfahren sind die zur Modulation verwendeten Datenstr√∂me codiert. Jeder einzelne Tr√§ger ist phasen- und (ab 4 Bit pro Symbol zus√§tzlich) amplitudenmoduliert und tr√§gt von daher die Information von mehreren Bits (typischerweise 2 bis 6 bit) pro Symbol. Dies hat den Vorteil, dass die Symbolverweildauer gegen√ľber dem Eintr√§gerverfahren sehr viel l√§nger ist, da die Daten parallel statt seriell √ľbertragen werden. Das resultierende Hochfrequenzsignal liegt also um ein vielfaches l√§nger stabil an.

Abb. 8: Orthogonal Frequency Division Multiplex Die Bildung des OFDM-Signals erfolgt durch Inverse Diskrete Fourier-Transformation (IDFT) im Baseband und wird zur Ausstrahlung auf die Sendefrequenzen hochkonvertiert. Bei IEEE802.11a ist die vom Signal belegte Bandbreite 16,6 MHz, bei IEEE802.11g 22 MHz. Pro Kanal werden 52 Untertr√§ger (Subcarriers) verwendet, wovon aber nur 48 f√ľr die √úbertragung von Daten genutzt werden. Vier Untertr√§ger sind Pilotfrequenzen, die als Phasenreferenz zur Demodulation dienen.

Beim DFS wird vor dem Senden festgestellt ob die Frequenz eines Subcarrier frei ist. Wird eine Belegung der Frequenz festgestellt, wird automatische eine andere, freie Frequenz gewählt.

TPC wird eingesetzt um die Sendepegel im WLAN so niedrig wie möglich zu halten. Nach dem erfolgreichen Aufbau einer Verbindung wird der Signalpegel soweit reduziert, dass die Verbindung gerade noch sicher aufrecht erhalten kann. Bei sich schnell ändernden Empfangsbedingungen kann es daher durchaus vorkommen, dass eine WLAN-Verbindung wegen Unterschreitens des Mindestsignalpegels unterbrochen wird.

IEEE802.11e erweitert IEEE802.11a/g/h um den QoS (Quality of Service). QoS ist die Dienstg√ľte in Kommunikationsnetzen. In IP-Netzwerken bezeichnet QOS die Priorisierung von IP-Datenpaketen anhand bestimmter Merkmale und Eigenschaften. Mit diesen Mechanismen ist es m√∂glich, z.B. Voice-over-IP oder Videostreams, die einen verz√∂gerungsfreien und kontinuierlichen Datenstrom ben√∂tigen, st√§rker zu bevorzugen als das Herunterladen von einem Dateiserver oder den Aufruf von Webseiten.

IEEE802.11i ist ein im Juni 2004 ratifiziertes Sicherheitsprotokoll f√ľr WLANs. Dieser Standard soll das unsichere Verschl√ľsselungsverfahren WEP (Wired Equivalent Privacy) entscheidend verbessern. Zwischenzeitlich wurde ein Teil des Protokolls unter der Bezeichnung WPA vorweggenommen.WPA erlaubt eine festere Verschl√ľsselung durch das Temporal Key Integrity Protocol (TKIP).). Durch die Nutzung von "Pre-Shared-Keys" ist die Einbindung in bestehende Systeme einfacher geworden.

Beim Ad-Hoc-Modus sind mehrere Arbeitsrechner in einem begrenzten Sendebereich unmittelbar miteinander verbunden (Peer-to Peer-Netzwerk). Zentrale √úbermittlungs- bzw. Kontrollsysteme, sogenannte "Access-Points" sind bei diesem Anwendungsfall nicht vorgesehen. Solche Independent Basic Service Sets (IBSS) erlauben den schnellen, einfachen und kosteng√ľnstigen Aufbau von Netzwerken √ľber kurze Entfernungen und mit begrenzter Teilnehmerzahl (max. 8). Ein derartiges "Ad-Hoc" Netzwerk k√∂nnte zum Beispiel zwischen den tragbaren Computersystemen w√§hrend einer Besprechung in einem Konferenzraum aufgebaut werden. Abb. 10: Ad-Hoc-Modus

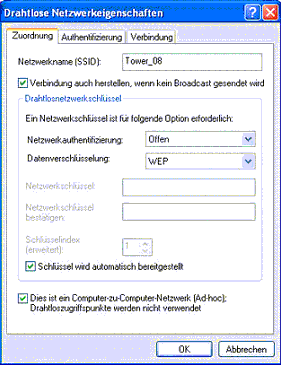

Einrichten eines Ad-Hoc-Netzes unter Windows XP Einrichten eines Ad-Hoc-Netzes unter Windows 7 Systemsteuerung ? Netzwerkverbindungen ? Drahtlose Netzwerkverbindung ? Reihenfolge der Netzwerke √§ndern ? Hinzuf√ľgen ? Fenster "Drahtlose Netzwerkeigenschaften" (Abb. 11) √∂ffnet sich:

1. Netzwerknamen eingeben2. Netzwerkauthentifizierung "Offen" einstellen

3. Datenverschl√ľsselung "WEP" einstellen (WPA ist nicht m√∂glich)

4. Netzwerkschl√ľssel eingeben oder "Schl√ľssel wird automatisch

bereitgestellt" Häkchen setzen

5. "Dies ist ein Computer-zu-Computer-Netzwerk..." Häkchen setzen

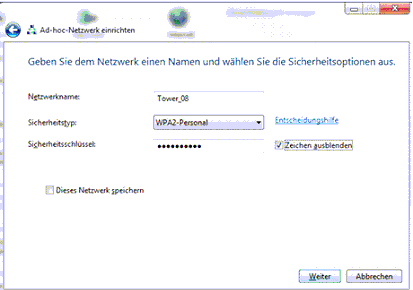

Die anderen Teilnehmer im Netz m√ľssen ihr WLAN aktivieren und nach dem Ad-Hoc-Netz suchen (scannen). Systemsteuerung ? Alle Systemsteuerungselemente ? Netzwerk- und Freigabecenter ? "Neue Verbindung oder neues Netzwerk einrichten"

?"Ein drahtloses Ad-hoc-Netzwerk (Computer-zu-Computer) einrichten"?"Weiter" ?"Weiter"

? Fenster "Ad-hoc-Netzwerk einrichten " (Abb. 12) öffnet sich:

1. Netzwerknamen eingeben

2. Sicherheitstyp eingeben (WPA2)

3. Sicherheitsschl√ľssel eingeben

Abb.11: Einrichten eines Ad-Hoc Netzwerks

unter Windows XP

Abb.12: Einrichten eines Ad-Hoc Netzwerks unter Windows 7 Home Premium

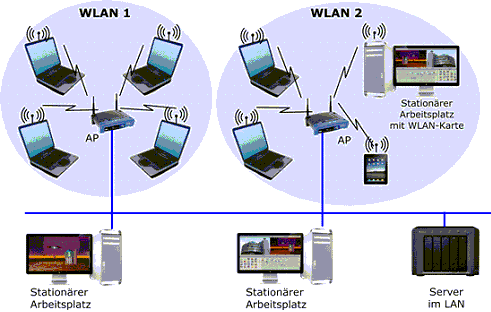

Abb. 13: Infrastruktur-Modus

Im zweiten Anwendungsfall, dem Infrastruktur-Modus, kommen "Access-Points" (AP, Zugangspunkte) zum Einsatz. Bei diesen Ger√§ten handelt es sich um Netzwerkkomponenten, welche die Kommunikation innerhalb eines Funk-LANs, zwischen einzelnen Funk-LAN-Zellen und die Verbindung zwischen Funk-LANs und herk√∂mmlichen LANs (kabelbasierend) erm√∂glichen und kontrollieren. Access-Points regeln die "gerechte" Verteilung der zur Verf√ľgung stehenden √úbertragungszeit im Funk-Netzwerk. Des Weiteren erm√∂glichen diese Komponenten mobilen Arbeitsstationen das unterbrechungsfreie Wechseln (Roaming) von einer Funk-LAN-Zelle in die n√§chste.

In der einfachsten Version besteht ein Infrastruktur-Funknetz aus einem Access-Point und einer Gruppe von drahtlosen Stationen. Ein solches Netzwerk wird als Basic Service Set (BSS) bezeichnet. Koppelt man mehrere BSS √ľber ein LAN, so spricht man von einem Extended Service Set (ESS).

Der Datenaustausch der √ľber WLAN angebundenen Stationen untereinander l√§uft in einer Infrastruktur-Netzwerk immer √ľber den zentralen Access-Point der Funkzelle und nicht mehr direkt von Station zu Station. Die Einrichtung des Infrastruktur-Netzes wird auf dem Access-Point vorgenommen. Da ein Infrastruktur-WLAN-Netz eine Erweiterung des bestehenden LANs ist, sind besondere sicherheitsrelevanten Ma√ünahmen zu ergreifen. So muss z.B. der Zugang zum Netz explizit (z.B. √ľber MAC-Filter im Access-Point) erlaubt

Die √ľber Infrastruktur-Modus in das Netzwerk eingebundenen mobilen oder station√§ren Computer unterliegen den gleichen Regeln wie √ľber LAN angebundene Rechner. Der Zugriff auf Netzwerk-Ressourcen muss √ľber Berechtigungen freigegeben werden.

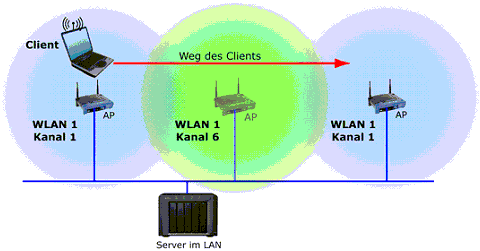

Ein wichtiger Teil des WLAN-Konzeptes ist, dass ein Client nicht unbedingt station√§r sein muss. Beispielsweise soll ein Laptop in mehreren Sitzungsr√§umen in verschiedenen Bereichen eines gr√∂√üeren Firmengeb√§udes ohne √Ąnderungen der Einstellungen Zugriff auf das LAN haben. Hierzu wird ein fl√§chendeckendes WLAN eingerichtet. Da ein einzelner Access-Point meist nicht ausreicht, werden an geeigneten Orten zus√§tzliche APs aufgestellt und √ľber Kabel mit dem LAN verbunden. Wenn sich die Funkbereiche der einzelnen APs √ľberlappen, kann ein mobiler Client, der seine physische Position √§ndert, √ľbergangslos von einem Access-Point zu einem anderen wechseln. Dieser Vorgang wird als Roaming bezeichnet. Abb. 14: Roaming

Um Roaming in einem WLAN-Netz zu erm√∂glichen, hat dieses einige Bedingungen zu erf√ľllen:

1. Die Access-Points m√ľssen IP-Adressen innerhalb des gleichen Subnet-Bereichs haben.

2. Die Access-Points m√ľssen die gleiche SSID (Service Set Identifier = Name des Netzwerks) tragen.

3. Alle Access-Points m√ľssen die erweiterte Form der SSID, die ESSID (Extended Service Set Identifier), unterst√ľtzen

4. Alternativ zum ESSID kann das Inter Access-Point Protocol (IAPP) eingesetzt werden. Dabei teilen sich die Access-Points gegenseitig Daten √ľber die Clients im WLAN-Netz mit. So k√∂nnen sie die Verbindung ohne Unterbrechung √ľbernehmen.

5. Die Access-Points m√ľssen den gleiche Authentifizierungs- und Verschl√ľsselungsregeln folgen

6. Die Funkbereiche zweier Access-Points d√ľrfen sich nicht √ľberlappen. √úberlappen sich die Funkbereiche zweier Access-Points, m√ľssen beide auf unterschiedlichen Frequenzen arbeiten.

Die Wireless Repeater-Funktion (auch WDS = Wireless Distribution System) dient, wie das Roaming, zur Vergr√∂√üerung der Funk-Reichweite der WLAN-Zelle. Allerdings wird hier kein kabelgebundenes Netzwerk ben√∂tigt, sondern nur eine Steckdose bzw. Stromversorgung f√ľr einen als Repeater fungierenden weiteren Access-Point. Alle vom Repeater empfangenen Daten m√ľssen nun noch einmal per Funk zum Access-Point weiter gesendet werden. Dies hat automatisch eine Halbierung der zur Verf√ľgung stehenden Bandbreite zur Folge. Zur Nutzung dieser Funktionalit√§t m√ľssen sowohl der kabelgebundene, als auch der Repeater (= kabelloser Access-Point) WDS unterst√ľtzen.

Abb. 15: WLAN mit Repeater

Abb. 17: Verbinden zweier LAN-Teilnetze √ľber eine Wireless Bridge

-

Der gr√∂√üte Vorteil des Mediums Funk ist auch gleichzeitig sein gr√∂√üter Nachteil: Die Funkwellen gehen √ľberall hin, auch dorthin, wo sie nicht hin sollen. Drahtlose Netze bestehen in der Regel aus einem Access-Point und einer Anzahl Clients mit drahtlosen Netzwerkkarten. Bei vielen handels√ľblichen Ger√§ten ist der Access-Point in einen DSL-Router integriert. Ein gro√ües Sicherheitsrisiko, das Nutzer von kabellosen Netzwerken haben, ist der Vertraulichkeitsverlust durch einen "Lauschangriff". Mittels Notebook und einer WLAN-Karte ist es f√ľr Dritte nicht allzu schwer, von au√üen in ein solches Netzwerk zu gelangen. Ohne Probleme gelangt er so an pers√∂nliche Daten oder kann auf Kosten des Besitzers im Internet surfen, was ohne Flatrate schmerzen d√ľrfte. Auch rechtlich ist die Situation nicht eindeutig. Es gibt Gerichtsurteile, in denen Betreiber von ungesch√ľtzten WLANs als St√∂rer verurteilt wurden, obwohl sie vom Missbrauch ihres WLANs nichts wussten.

EAP ist ein Enterprise-Modus, bei dem ein spezieller Authentifizierungsserver die Identit√§t eines Anwenders √ľberpr√ľft.

2004 wurde IEEE802.11i eingef√ľhrt und als WPA2 vollst√§ndig umgesetzt. Ein neues, besseres Verschl√ľsselungsverfahren (AES = Advanced Encryption Standard) erh√∂ht zus√§tzlich die Sicherheit.

- WLAN-Ger√§te (z. B. der Access-Point) sollten ausschlie√ülich √ľber eine kabelgebundene Verbindung (und nicht √ľber das WLAN) konfiguriert werden.

- Im Access-Point sollte die Fernkonfiguration abgeschaltet werden.

- Das vom Hersteller vergebene Standard-Passwort des Access-Points sollte geändert werden.

- Die Zugriffskontrollliste (ACL = Access Control List = MAC-Filter) sollte aktiviert werden, um Netzzugang vom Access-Point nur f√ľr Endger√§te mit bekannter MAC-Adresse zuzulassen. Diese Ma√ünahme ist jedoch kein absoluter Schutz, denn MAC-Adressen sind f√ľr "Profis" leicht manipulierbar.

- Die SSID des Access-Point sollte keine R√ľckschl√ľsse auf verwendete Hardware, Einsatzzweck oder Einsatzort zulassen, denn jede Firmware (im WLAN-Router) hat Fehler, die ausgenutzt werden k√∂nnen. Niemals die MAC-Adresse des Routers als SSID verwenden, denn diese enth√§lt als Code den Hersteller und weitere Angaben √ľber das Ger√§t, die einem "Hacker" Ansatzpunkte f√ľr ein Eindringen liefern k√∂nnen.

- Nach der Einrichtung von WEP/WPA und MAC-Filtern sollte das SSID-Bakensignal (Beacon) abgeschaltet werden, da die Clients fest eingerichtet sind und eine zyklische Bekanntgabe des Netzwerknamen (SSID-Broadcasting) nur noch ein Sicherheitsrisiko darstellt. Dadurch wird das WLAN mehr oder weniger unsichtbar. Das verhindert ein unabsichtliches Einloggen in das WLAN. Die SSID kann aber auch bei deaktiviertem Broadcasting mit spezialisierter Software (WLAN-Sniffer) aus einer laufenden √úbertragung ausgelesen werden.

- WLAN-Geräte sollten ausgeschaltet werden, solange sie nicht genutzt werden.

- Die Reichweite des WLANs sollte minimiert werden. Dies kann durch Reduzierung der Sendeleistung bzw. Standortwahl des WLAN-Ger√§tes durchgef√ľhrt werden. So werden auch benachbarte WLAN-Zellen weniger beeintr√§chtigt.

- Regelm√§√üige Firmware-Aktualisierungen des Access-Points durchf√ľhren, um sicherheitsrelevante Verbesserungen zu erhalten.

Quellen: Eine Zusammenfassung aus Wikipedia, InfoTip, Microsoft, AVM u.a. Herstellerinformationen